Publier des applications avec un accès web c'est l'idéal à condition de ne pas renier sur la sécurité des accès et sur la fiabilité d'une architecture/ infrastructure conçue pour protéger vos serveurs : systèmes, applications et données. A partir d'une trentaine d'utilisateurs il convient de limiter les risques en répartissant les utilisateurs sur deux serveurs aussi bien pour parer à une cyber attaque qu'a un crash de l'un des serveurs. Dès l'instant où vous publiez des applications via un serveur directement accessible depuis internet, ce dernier subira toute sortes d'attaques en règle (BruteForce, CryptoLocker, etc.). C'est pourquoi Soft4europe conseille à ses clients de mettre en place une passerelle d'authentification renforcée par la solution TS2log Security. Il n'y a aucune application sur cette machine, elle sert uniquement à authentifier et bloquer les indésirables.

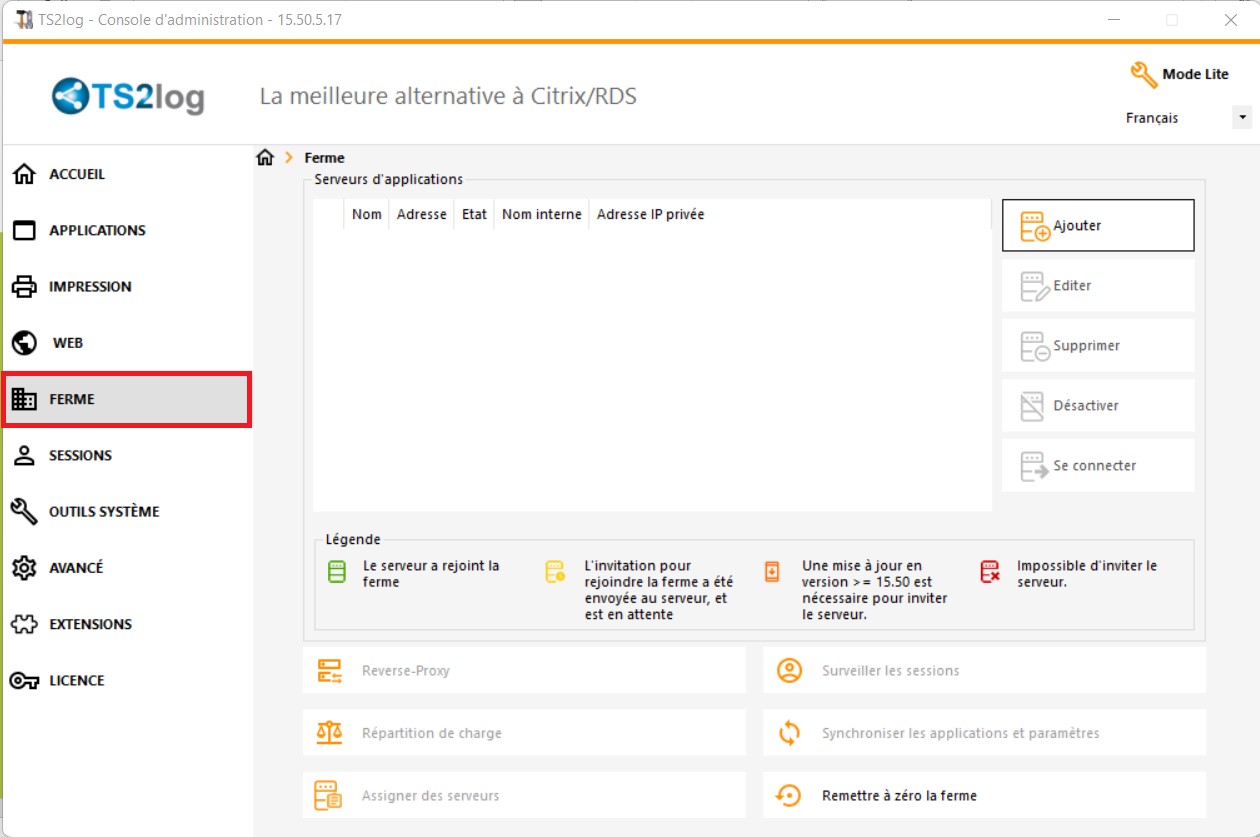

Gestionnaire de ferme TS2log

A cet égard le gestionnaire de ferme de TS2log vous permet de déployer très facilement une infrastructure sécurisée intégrant une passerelle/un portail d’authentification permettant d’adresser les utilisateurs vers des serveurs spécifiques de la ferme ou de répartir la charge des utilisateurs entre les différents serveurs de la ferme.

Déployez vos sessions distantes au travers du portail LeV

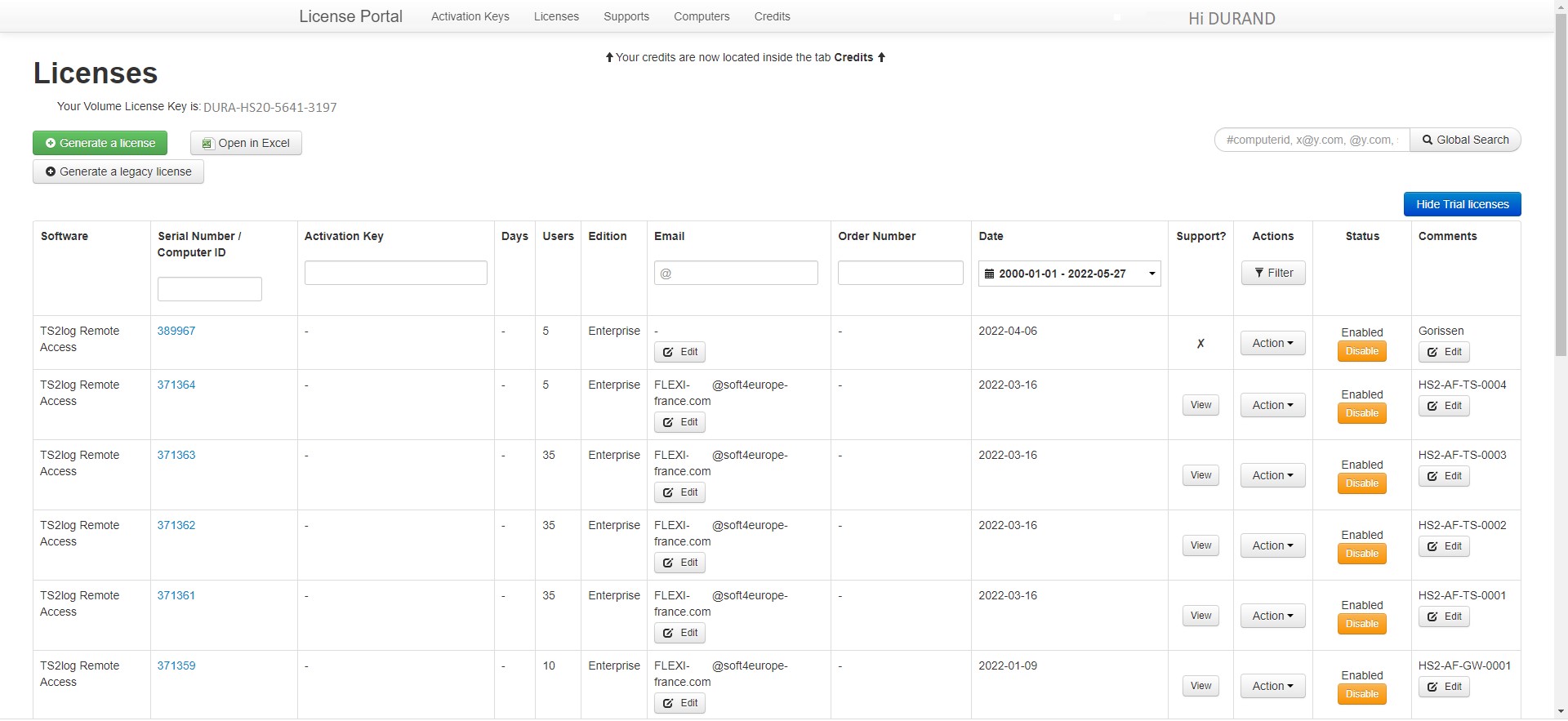

Nouveaux serveurs dans la ferme ou encore serveurs désactivé ou supprimés : Avec TS2log Lev assignez rapidement, en ligne de commande ; des licences TS2log Remote Acess à vos nouveaux serveurs de la ferme.

Priorité à la sécurité

Les besoins en flexibilité entraînent une plus grande dépendance vis-à-vis de la qualité du réseau. Pour les entreprises concernées par les BYOD, ceux-ci sont autant de menaces s’ils ne sont pas correctement gérés sur le plan de la sécurité. Cette numérisation croissante accroit les risques d’intrusion dans le SI. Cryptolocker, attaque par force brute, ransomware sont devenus monnaie courante et la pandémie n’a fait qu’accélérer le phénomène. Les chiffres parlent d’eux-mêmes, près de 90 % des entreprises ont été atteintes par une attaque cyber en 2020 selon Gartner. Dans ce contexte, la sécurité des serveurs distants doit être une priorité de tous les instants car comme le dit Benoit Le Bayon : « les pirates ne dorment jamais et les firewalls et autre antivirus ne suffisent plus ».

TS2log Security adresse ces problématiques en sécurisant le bureau à distance en proposant un arsenal de défense basé sur les restrictions d’accès aux serveurs, en surveillant par exemple les tentatives échouées de Login/Mot de passe (Attaque par Force Brute) et en bloquant les connexions interdites ou suspectes et en prévenant les actions non autorisées comme dans le cas des ransomware et des cryptolockers. Face aux menaces qui prennent des formes diverses et variés, TS2log Security est ainsi capable d’empêcher les attaques en provenance de pays étrangers grâce à la géo-restriction mais aussi de protéger les serveurs durant la nuit. « Si une équipe travaille en France, il n’y a aucune raison d’accéder à une session depuis la Chine ou la Russie » explique Benoit Le Bayon. Sur le même principe, les employés n’ont pas à se connecter durant des plages horaires inhabituelles. TS2log permet ainsi de spécifier des plages horaires pour les utilisateurs qui ne pourront ouvrir une session que durant l’horaire prévue, renforçant ainsi la politique de sécurité.

Plus encore TS2log permet de restreindre l’accès aux serveurs au seules machine dont le nom NetBIOS figure dans la liste blanche de TS2log Security : toutes les autres machines sont de fait, interdites.

Mais une fois ces politiques mises en place, comment assurer la visibilité sur les accès sur le long terme ? Simplement grâce à une gestion centralisée des adresses IP. TS2log Security permet de gérer ces dernières à partir d’une seule plateforme avec la possibilité de distinguer celles qui sont bloquées et celles qui figurent sur la liste blanche. Cela signifie que toutes les adresses IP détectées par les protections de géo-restriction et force brute sont centralisées pour être vérifiées, modifiées, ajoutées ou supprimées selon les besoins de la DSI.

Suivez-nous