David Grout Directeur technique Europe du Sud chez Intel Security mise sur les calculs euclidiens pour faciliter la détection de attaques.

Pierre angulaire de la sécurité des systèmes d'information, la protection des points d'accès est toujours aussi important. Autant en amont qu'en aval, les techniques se diversifient mais risquent de surcharger les RSSI.

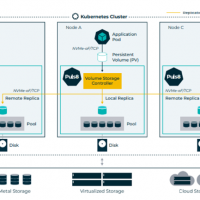

Il faut rationaliser la protection des points d'accès. « Depuis des années nous publions une nouvelle solution à chaque nouvelle menace. Les RSSI croulent sous des systèmes hétérogènes qui ne communiquent pas entre eux mais qui, in fine, assurent des fonctions similaires », constate Darren Thomson, CTO de Symantec. Chez les fournisseurs de sécurité, la tendance est ainsi à la rationalisation. Intel Security, a annoncé le mois dernier le lancement de son Data Exchange Layer, une couche transversale à l'ensemble des systèmes de sécurité qui met en corrélation les incidents de sécurité détectés sur les différents pans de l'infrastructure et apporte une console centrale. Elle facilite la levée de doute sur les attaques en permettant d'agréger un maximum d'informations.

Quant à la façon d'appliquer la sécurité des points d'accès, les avis divergent. « Le plus dramatique dans toute cette histoire, c'est que nous n'avons jamais été capable de développer des solutions proactives pour la sécurité des points d'accès. Nous n'avons toujours fait que patcher les brèches déjà détectées », regrette Darren Thomson. Pour l'éditeur présent aux Assises 2015, la sécurité des points d'accès doit passer dans une nouvelle dimension, beaucoup plus proactive. À cette fin, la société tire des données de ses 57 millions de points d'accès protégés dans le monde pour essayer de bâtir un réseau global de détection des attaques. « Le but est de pouvoir mener en permanence des simulations et des analyses pour détecter d'où pourraient venir les prochaines failles », explique Darren Thomson. Aujourd'hui, le système de Symantec remonte 4 200 milliards de logs par jour. Comme Guillaume Poupard mercredi, il appelle les entreprises du même secteur a s'unir et à communiquer autour des attaques. « Si vous êtes une banque française et que vous apprenez qu'une banque anglaise a subi quelques heures avant telle attaque, il y a de grandes chance que vous y soyez confrontés sous peu », expose le CTO.

Les calculs euclidiens pour détecter les attaques

« Il est vrai qu'aujourd'hui l'analyse prédictive a un rôle particulier à jouer mais nous préférons nous concentrer sur la détection et l'éradication », déclare de son côté Fabien Rech, directeur grands comptes d'Intel Security. A ces fins, l'éditeur a lancé un moteur baptisé Active Response. Relié aux bases de données globales de signatures de logiciels malveillants il devrait prochainement profiter d'algorithmes basés sur le calcul euclidien. « Nous avons analysé en parallèle 350 millions de lignes de codes bienveillants et autant de malveillants pour établir des règles », explique David Grout, directeur technique de l'éditeur pour l'Europe du Sud. Ces analyse doivent permettre d'identifier des profils types de malwares.

La contextualisation devient également un élément important pour la lutte contre les attaques. Alors que les systèmes intègrent de plus en plus de corrélations, le nombre de faux positifs risque d'augmenter dans les mêmes proportions. « Nous travaillons sur des algorithmes capables de remettre les incident dans leur contexte en mutualisant un maximum d'informations. Des premier retours nous montrent que nous sommes en mesure de déduire quel était la cible des attaques avant même qu'elles n'aient pu entrer dans le système », expose Darren Thomson.

La datavisualisation au service du RSSI

À des fins d'éducation et de formation, la protection des points d'accès s'accompagne également de plus en plus de visualisation. « Nous sommes en mesure de mieux impliquer les équipes métiers et de mieux leur faire comprendre les enjeux de la sécurité », explique le responsable technique de Symantec. En outre, avec la montée en puissance de l'analytique, il ne faudrait pas que la sécurité devienne uniquement l'affaire des data scientists. « Une visualisation claire des données et des logs simplifie largement la détection des attaques et la lutte », déclare Fabien Rech.

Suivez-nous