Dans un premier temps, Cisco proposera la solution SASE sous forme de pack unique et intégré en tant que service. (Crédit Cisco)

L'équipementier Cisco simplifie l'achat de ses offres Secure Access Service Edge (SASE). Le spécialiste des réseaux ajoute aussi l'authentification sans mot de passe et facilite la personnalisation de la solution en donnant accès à un canal SASE dans sa communauté de développeurs de logiciels DevNet.

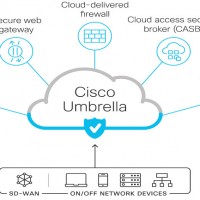

Les améliorations apportées aux offres de sécurité permettent à Cisco d'étendre et de modifier les modalités d'achat des produits Secure Access Service Edge (SASE) par ses clients et de renforcer l'authentification de l'accès au réseau. « L'abonnement SASE de Cisco se focalise désormais sur l'amélioration des fonctions de mise en réseau et de sécurité tout en les incluant dans un service intégré afin de simplifier l'accès aux ressources cloud de l'entreprise en toute sécurité », a déclaré Gee Rittenhouse, vice-président senior et directeur général du Security Business Group de Cisco lors de l'événement Cisco Live ! 2021 organisé en ligne cette semaine. « Dans un premier temps, Cisco proposera la solution SASE sous forme de pack unique et intégré que les clients pourront acheter sous forme de service par abonnement simple à acquérir, facile à configurer et simple à utiliser, le tout étant accessible via un tableau de bord dans le cloud », a ajouté M. Rittenhouse. L'offre inclut les solutions SD-WAN Viptela et Meraki, l'accès à distance Duo et AnyConnect, la sécurité Umbrella, de même que Duo zero trust, plus d'autres composants de sécurité.

Selon les experts, l'offre intégrée sera un plus pour les entreprises. « 95% des entreprises veulent réduire le nombre de fournisseurs et de produits de sécurité afin de mettre en place une protection/réponse aux incidents plus intégrée et des opérations de sécurité plus faciles à gérer », a déclaré Peter Firstbrook, vice-président de la recherche de Gartner. « Faire tomber les obstacles à l'adoption et augmenter le niveau d'intégration va devenir l'objectif majeur des fournisseurs multiproduits », a encore déclaré M. Firstbrook. « De plus, le modèle de sécurité SASE fait partie des sujets brûlants du moment, car le trafic réseau se déplace de plus en plus du LAN vers le cloud. Plus Cisco pourra répondre à cette problématique, plus le spécialiste des réseaux aura de succès », a-t-il ajouté. Cisco a aussi complété cette offre combinée avec d'autres fonctionnalités, notamment la prise en charge de l'isolement des activités du navigateur à distance, la protection contre la perte de données ou Data Loss Prevention (DLP), la détection des logiciels malveillants dans le cloud et la prise en charge des environnements Meraki MX avec la sécurité Umbrella. « La DLP et l'isolement des activités du navigateur à distance sont souhaitables, mais Cisco était en retard sur ce point », a ajouté Peter Firstbrook. « Symantec et Zscaler proposent ces fonctionnalités depuis un certain temps. Elles sont nécessaires, mais cela ne permet pas à Cisco de se démarquer de la concurrence ». Cisco a également annoncé SASE Developer Center, un canal donnant accès à sa communauté de développeurs de logiciels DevNet qui fournit des ressources pour faciliter la création d'implémentations SASE intégrant le SD-WAN, Meraki, Umbrella, Secure Access by Duo, AnyConnect, ThousandEyes, et d'autres composants Cisco SASE. « SASE Developer Center propose des cas d'usage d'automatisation pour intégrer Cisco Secure Access by Duo avec SecureX, des exemples Code Exchange pour la surveillance ASA VPN avec ThousandEyes, des Learning Labs et un accès à DevNet Sandbox pour commencer à utiliser les technologies SASE de Cisco », a déclaré le spécialiste des réseaux.

Des évolutions pour SecureX

Cisco a également ajouté l'accès sécurisé sans mot de passe à son forfait Duo. La firme a racheté Duo Security en 2018 pour 2,35 milliards de dollars pour son modèle de sécurité zero trust, qui autorise les connexions sécurisées aux applications en fonction de la fiabilité des utilisateurs et des appareils. « L'authentification sans mot de passe de Duo évite aux utilisateurs la saisie de mots de passe et leur permet de se connecter en toute sécurité aux applications cloud à l'aide de clés de sécurité ou à partir de fonctions biométriques intégrés aux ordinateurs portables et aux smartphones, comme FaceID et TouchID d'Apple et Windows Hello », a déclaré Cisco. « Une telle fonctionnalité peut améliorer la convivialité et la sécurité en simplifiant grandement l'étape de l'authentification mais aussi les erreurs liées à la gestion de plusieurs mots de passe », a écrit dans un blog J. Wolfgang Goerlich, un responsable de la sécurité des systèmes d'information et consultant pour Duo Security. « En nous appuyant sur les outils de la plateforme zero trust de Duo, nous pouvons accroître la confiance dans l'authentification en vérifiant et en validant de manière transparente chaque connexion à chaque application », a-t-il encore écrit. « L'accès sans mot de passe présente un avantage indéniable pour les utilisateurs en termes de fluidité et réduit les coûts d'administration et de service d'assistance, c'est pourquoi, cette modalité gagne du terrain et fait partie des choix d'authentification proposés parmi d'autres options d'authentification toujours plus nombreuses », a aussi déclaré M. Firstbook.

Cisco a également amélioré sa plateforme cloud SecureX. La plateforme, qui inclut la sécurité des réseaux et des applications comme Umbrella et Secure endpoint, fournit une interface unique pour la détection et la suppression des menaces à l'aide des outils de Cisco, mais aussi d'outils tiers comme Google, ServiceNow et Splunk. « Des améliorations supplémentaires permettent aussi aux SecOps d'automatiser plus rapidement les tâches de détection et de correction des menaces », a déclaré Cisco. SecureX comprend notamment des flux de travail automatisés pour traiter des tactiques d'attaques comme celles utilisées dans l'attaque de la chaîne d'approvisionnement SolarWinds, ainsi que des informations glanées par Cisco Talos, le centre de renseignement sur les menaces du spécialiste des réseaux, dans les enquêtes sur le phishing et les menaces. « Les nouveaux systèmes de détection et de réponse étendus comme SecureX doivent être en mesure de détecter les techniques d'attaque qui ne sont visibles qu'en examinant les journaux d'identité », a expliqué Peter Firstbrook. « De plus, il peut s'avérer utile d'isoler les informations d'identité au cours d'une enquête, si l'on est amené à suspecter la compromission d'un compte ».

Suivez-nous